Veri Sızıntısını Önleme Çözümleri

DLP (Veri Sızıntısını Önleme), bilgi güvenliğinde değerli verilerin başkalarının eline geçmesini engellemek üzere tasarlanan teknolojidir. Günümüzde kurumlar kullandıkları ya da sakladıkları bütün verilerini belirlemek, izlemek ve güvenliğini sağlamak durumundadır. Şirket içi veya resmi denetimlere hazır olmanız açısından DLP çözümlerinin varlığı önem teşkil etmektedir.

Kurumların önemli verilerinin başkalarının eline geçmesine engel olan bu sistem, çoğunlukla tüm ağ yapısında uygulanabilmekte ya da son kullanıcı seviyesinde engelleme yapabilmektedir.

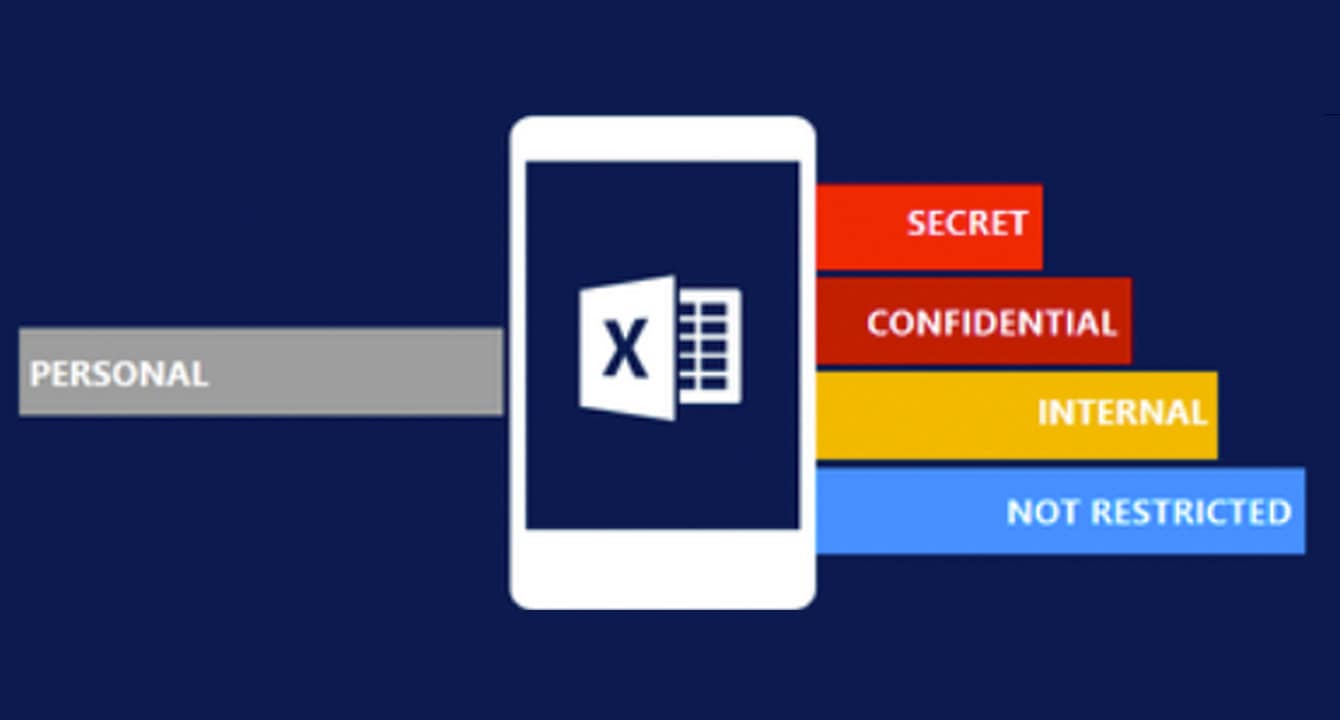

Veri Yönetişimi

Veri yönetişimi, bir kuruluşta veri kullanılabilirliği, uygunluğu, kullanışlılığı, bütünlüğü ve güvenliğinin genel olarak yönetimidir. Hassas verilere kimin, ne şekilde eriştiğini belirlemek, erişim kuralları uygulamak, çalışanların sadece yetkili olduğu klasör ve dosyalara erişmesini sağlamak bu çözümler ile mümkündür. Kullanıcıların erişim alışkanlıklarını belirleyerek olağan dışı erişimleri tespit etmek, klasör bazlı veri sınıflandırması yapmak, veri sorumluları atayarak riskleri azaltmak veri yönetişimi çözümlerinin işlevleri arasındadır.

Güvenlik Duvarı Çözümleri

Günümüzde giderek artan riskleri ortadan kaldırmak, gerekli önlemleri alarak, şirketinizin güvenle işleyişini sağlamak amacı ile sektörün önde gelen markaları ile yaptığımız iş ortaklıkları sayesinde güvenlik duvarı (firewall) çözümleri sunmaktayız.

Geleneksel (UTM) ve yeni nesil (Next Generation) olarak sınıflandırılan güvenlik duvarları, temel olarak gelen ve giden ağ trafiğinizi kontrol ederek bilgisayarınıza ya da bilgisayar ağınıza yetkisiz veya istemediğiniz kişilerin çeşitli yollardan erişim sağlamasını engeller. Yeni nesil güvenlik duvarlarında IP yerine kullanıcı veya grup bazlı kurallar da yazılabilmekte, uygulama bazlı izinler verilebilmektedir. Temel güvenlik duvarı işlevlerinin yanında, yeni nesil güvenlik duvarları ile ipsec vpn, ips, url filtreleme, antivirüs, hotspot gibi özellikler sunulabilmektedir.

DOS/DDOS Koruma

Dağıtık hizmet engelleme (DDoS) saldırıları, kurumlar için günümüzün en önemli siber tehditlerinden birisidir. Herhangi bir sunumu, yayını, ticareti engellemeyi amaçlayan, doğru veya oynanmış bir yoğunluk yaratılarak gerçek işi engelleme amacıyla gerçekleştirilen olayların tamamı aslında DDoS kapsamındadır. Bu saldırılar temel olarak bant genişliğini tüketerek, ya da servis üzerindeki bir zafiyeti kullanarak gerçekleşir. DDoS saldırılarını engellemenin en zor yanı, yoğun istek altında gerçek kullanıcı trafiği ile saldırı trafiğinin ayrıştırılmasıdır. Bu ayrıştırma ve proaktif koruma için donanım bazlı DDOS koruma çözümleri gerekli olmaktadır.

Zararlı Kod Analizi ve Tehdit Yönetimi Çözümleri

Zararlı kod analizi ve tehdit yönetimi yapabilmenizi sağlayan bu çözümler APT(Advanced Persistent Threats) olarak adlandırılmaktadır. Malicious içerikler, exploit ler, trojanlar, callback trafikleri, backdoor girişimleri, cryptolocker ve ransomware varyantları APT çözümleri ile tespit edilebilmektedir. Zero day olarak da bilinen, imza tabanlı olmayan, yeni keşfedilen zararlı yazılımlar bu çözümler üzerinde bulunan farklı işletim sistemi imajlarında çalıştırılarak tespit edilebilmekte ve önlenebilmektedir.

Sürekli Güvenlik Doğrulama ve İyileştirme

Sürekli güvenlik doğrulama ve iyileştirme yazılımlar siber tehdit hazırlığınızın 7/24 ölçülmesine ve hızlı iyileştirme uygulanmasına yardımcı olmaktadır. Bu çözümler, güncel tehditleri takip etmek, güvenlik olgunluk seviyenizi ölçmek, güvenlik çözümlerinizin etkinliğini artırmak ve güvenlik risklerini yönetmek gibi çok önemli katma değerler sağlamaktadır. Bu yazılımları kullanarak güvenlik süreçlerinizdeki değerlendirme, ölçüm ve iyileştirme aşamalarınıza yardımcı olabilir, siber güvenlik altyapınızı ölçülebilir, efektif ve güçlü kılabiliriz.

Sunucu Güvenliği

Sunucularda sanal yama yönetimi, web itibarı ile kötü amaçlı yazılımlara karşı koruma, ana makine tabanlı güvenlik duvarı, izinsiz giriş algılama/önleme, bütünlük izleme, kayıt inceleme, şifreleme ve güvenilir SSL sertifikalarını içeren kapsamlı güvenlik özellikleri sağlayabilen çözümler bulunmaktadır. Bu çözümleri kullanarak sunucuya kurulan ajanlar yardımıyla sunucu güvenliğinizi tek bir merkezden yönetebilir hale gelebileceksiniz.

Mobil Cihaz Yönetimi

Kurumsal mobil cihazlarını ya da kendi cihazını getir(BYOD) modeliyle kullanılan kişisel mobil cihazları kurumsal politikalara uygunluk açısından denetleyen, cihazları ve üzerindeki uygulamaları merkezden yönetmenizi sağlayan çözümlerdir. Mobil cihazlar üzerinde güvenli çalışma alanı oluşturulması, mobil cihazların kaybedilmesi veya çalınması durumunda bir güvenlik riski oluşturmaması için remote wipe gibi çeşitli güvenlik yönetim ve kontrol özelliklerinin kullanılabilmesi, güvenli eposta hizmetinin kullanımı gibi özellikler barındırdığı için mobil cihaz güvenlik çözümleri oldukça önem kazanmıştır.

Web Uygulama Güvenlik Duvarları

Web uygulamalarını web tabanlı saldırılardan korumak amaçlı geliştirilmiş çözümlerdir. Gelen ve giden web trafiğinizi derinlemesine analiz etmeniz ve önlem almanız için gereklidir. WAF çözümleri OS Command, XSS, SQL Injection gibi kritik seviyeli saldırıları tespit edebilmeyi ve engellemeyi sağlamaktadır.

Zafiyet Tarama

Zafiyet tarama çözümleri işletim sistemlerini ve uygulamaları tarayabilmenizi ve zafiyetlerinizi raporlayabilmenizi sağlamaktadır. Sistemlerinizdeki açıklıkları kapatma ve yaşanabilecek olası sızma girişimlerini önleyebilme adına zafiyetlerin tespiti ve raporlanması önem taşımaktadır. Ağ ve sistem altyapısına yönelik zafiyet analizlerinin belirli aralıklar ile kontrol edilmesi ve aksiyon alınmasını bu çözümler ile sağlayabilirsiniz.

Ayrıcalıklı Kullanıcı Yönetimi ve Denetimi

Yetkili(ayrıcalıklı) hesapların yönetimi güvenlik süreçlerinin yönetilmesinde önemli konulardan birisidir. Hedefli saldırıların çoğunda amaç, herhangi bir ayrıcalıklı hesap bilgisini ele geçirmek ve bu yetkileri kullanarak saldırıyı gerçekleştirmektir. Bu hesapların ve kritik hesaplara ait parolaların yönetilmesi, saklanması, erişimlerin kaydedilmesi hem güvenlik yönetimi hem de regülasyonlara uyumluluk açısından önem arz etmektedir. Bu çözümler dijital kasa yaklaşımı ile tüm hesaplarınızı ve parolalarınızı güvende tutmanızı sağlarlar. Ek olarak ayrıcalıklı kullanıcı hesaplarının ve bilgilerin kimler tarafından, ne zaman ve nasıl kullanıldığı bilgisini sunarlar.

Çok Faktörlü Kimlik Doğrulama

Multi-Factor Authentication (MFA), kullanıcı adınıza ve parolanıza ek olarak fazladan bir koruma katmanı sağlayarak güvenlik seviyesini artıran teknolojidir. Bir bilgisayara, uygulamaya veya bir ağa erişirken çok faktörlü kimlik doğrulama mekanizmalarından faydalanmak mümkündür. Bu çözümlerle kullanıcı bilgilerini sosyal mühendislik ve oltalama yoluyla ele geçirmeye çalışan saldırıların önüne geçilmektedir.

KVKK Danışmanlığı

6698 Sayılı Kişisel Verilerin Korunması Kanunu ile birlikte şirketleri bekleyen çok önemli değişiklikler bulunmakta. Kanun ile birlikte tüm kurum ve kuruluşlara kişisel verilerin tutulması, işlenmesi, güvenliğinin sağlanması gibi konularda birtakım kurallar ve zorunluluklar getirildi. Kanunun şartları yerine getirilmediği takdirde gerçek ve tüzel kişiler para cezalarının yanında hapis cezalarıyla da karşılaşabiliyor. KVKK ile birtakım sorumluluklar gelse de veri işleme, veri kaydetme ve veri transferi kanuna uygun yapıldığı takdirde yasaklanmıyor.

Geçiş süreci sona erdiği için KVKK ya uyum süreçlerinin hızlı ve etkin bir şekilde sağlanması önem arz etmektedir. Bu sebeple bu konuda uzmanlaşan yetkin kişilerden danışmanlık hizmeti alınması efor ve maliyet açısından fayda sağlamaktadır. Kanuna uyumlulukta idari, hukuki ve teknik süreçler bulunduğu için tüm alanları kapsayan bir danışmanlık, sürecinizi kolaylaştırmaktadır.

Provis olarak iş ortağımız olan K&P Legal Hukuk Bürosu ile KVKK Uyum Projelerinizde uçtan uca danışmanlık hizmeti sunmaktayız. Bu hizmet ile müşterilerimize kanunda belirtilen tüm idari, hukuki ve teknik tedbirlerin alınması ile ilgili yardımcı olmaktayız.

DLP Proje Danışmanlığı

Veri Sızıntısı Önleme (DLP) Projeleri doğru kurgulanıp yönetilmediği takdirde başarıya ulaşılması güç projelerden birisidir. DLP projelerinde IT ekibi ile birlikte tüm ekiplerin dahil olmasını gerektirecek süreçler bulunmaktadır. Yönetim onayının alınması, hassas ve kritik verilerin belirlenmesi ve sınıflandırılması, hareket halindeki verilerin hareketlerinin tespiti, güvenli veri akış yollarının belirlenmesi, veri haritasının çıkarılması gibi adımları tamamlamadan DLP projelerinin başarılı ve etkin şekilde hayata geçirilmesi mümkün olmamaktadır. DLP politikaları çıkarılan veri haritasına uygun şekilde müşterilere özel olarak hazırlanmaktadır.

DLP ve veri sınıflandırma projelerinde ürün konumlandırmanın yanında danışmanlık hizmetleri sunarak projeler gerçekleştirmekteyiz. Bu kapsamda proje sürecinin başından itibaren süreç tamamlanana kadar müşterilerimize destek olmaktayız.

Sızma Testi Hizmetleri

Penetrasyon testi, zafiyet analizinden farklı olarak belirli bir amaç ve/veya bir senaryo dahilinde gerçekleştirilmektedir.

Sahip olunan bilişim sistemlerine ait her türlü zafiyetin dış kaynaklı bir kurum ve/veya bir şirket tarafından teste tabi tutulması, kontrol edilmesi ve raporlanması proaktif güvenliğin ilk adımlarındandır. Dış kaynaklı testler şirketlerin farkında olmadıkları her türlü güvenlik açığına farklı bir bakış ile yaklaşarak ve daha koordineli çalışarak bu zafiyetleri ifşa etmek için bir çalışma gerçekleştirirler. Bu çalışmaları black box ve white box testleri olarak iç ve dış testler şeklinde müşterilerimize sunmaktayız. Çalışma öncesi kapsam formunun doldurulması ve yapılacak çalışmanın detaylarının belirlenmesi gerekmektedir.